"Das ist natürlich der Worstcase", ordnet Professor Daniel Loebenberger, der das Fraunhofer Lernlabor Cybersicherheit in Weiden leitet (siehe Infokasten), die vom BSI gefundene vorinstallierte Schadware auf Billig-Handys ein, "es wurden 200 000 Verbindungen am Tag gemessen, da muss es schon viele Geräte geben." Das Problem sei aber nicht nur bei mobilen Endgeräten ungelöst: "Auch bei billigen Laptops und Hochsicherheitskontexten tritt es auf."

Billighersteller, die ungeprüft Komponenten zusammenbauen, werden zum Risikofaktor: "Ich kann mir auch vorstellen, dass manche mit dem Verkauf von personenbezogenen Daten zusätzlich Geld verdienen", erklärt Professor Andreas Aßmuth, Wissenschaftlicher Leiter des Rechenzentrums der Ostbayerischen Technischen Hochschule Amberg-Weiden.

Absolutes Vertrauen hält Aßmuth im öffentlichen Raum aber auch bei Markengeräten für fehl am Platz: "Man weiß, dass Windows 10 ständig nach Hause telefoniert, dennoch wird es in deutschen Behörden fleißig eingesetzt." Ein Betriebssystem, das entsprechend gehärtet ist, wäre ein denkbarer Weg. Bisher sind Ansätze dazu gescheitert: "München hatte die gesamte Stadtverwaltung auf Linux umgestellt." Jahre später habe man das Projekt beendet, weil man sich nicht ganz von Windows lösen konnte. "Wie durch Zufall baut dann Microsoft ein Forschungszentrum in München", sagt Aßmuth.

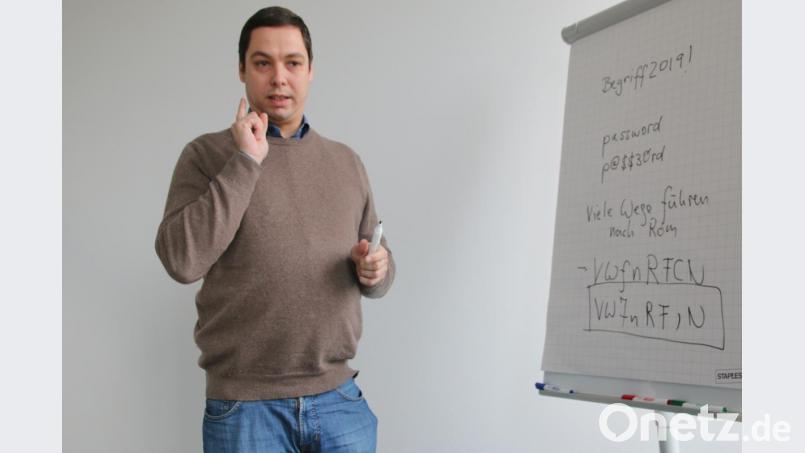

In puncto Angriffe auf die Privatsphäre wie beim 20-jährigen Hacker Johannes S., der Daten von 993 Politikern und Prominenten ins Netz gestellt haben soll, helfe schon mal ein vernünftiges Password. Da hapert's aber nach wie vor: "Wir haben einen Rechner gebaut, der einen Angriff mit der Rechenleistung von sechs Grafikkarten durchführt - und damit 40 Prozent von 77 000 Passwörter in drei Minuten geknackt."

Weiße Hacker

Keine Angst, Aßmuth gehört wie sein Kollege Loebenberger zur Gattung der Weißen Hacker. Die dürfen das: Sie experimentieren mit den Methoden der Angreifer, um Gegenmaßnahmen zu entwickeln. Neben nicht aktualisierter Software ist Leichtsinn noch immer das wichtigste Einfallstor der Cyber-Kriminellen. Man muss kein Hacker-Genie sein, um in Unternehmen, Haushalten oder zwischenmenschlichen Beziehungen gehörigen Schaden anzurichten. Grundkenntnisse sowie Software und Anleitungen aus dem Internet reichen, um sensible Daten abzuschöpfen oder ein Netzwerk lahmzulegen.

"Oft reicht noch weniger", sagt Loebenberger, "man muss nur Namen, Geburtstage und Haustiernamen kombinieren." Obwohl das Problem seit Jahren bekannt ist, ist der innere Schweinehund größer: "Viele User verwenden aus Bequemlichkeit oder weil sie ihre Daten für uninteressant halten, Kennwörter wie ,password'." Auch gut gemeinte Tipps wie mindestens eine Zahl oder ein Sonderzeichen zu verwenden, machen es nicht besser: "Da kommen dann Kombinationen aus Name und Geburtstag raus oder Schalke 04, das immer noch unter den Top ten rangiert." Dieses Schema kennen die Hacker aber auch (Tipps, wie man's besser macht, im Text darunter).

Für Aßmuth völlig unverständlich: "Trotz der vielen Skandale stellen immer mehr Celebrities persönliche Daten auf soziale Netzwerken", sagt er kopfschüttelnd. "Ich muss da den Anbietern schon uneingeschränktes Vertrauen entgegenbringen." Wie weit der Missbrauch von Daten gehen kann, habe das Beispiel Cambridge Analytica gezeigt: "Die Wahlkampagnen von Trump und der Brexiteers haben die von Facebook abgeschöpften Einstellungen der Profilbesitzer genutzt, um Abstimmungen in ihrem Sinn zu beeinflussen." Dazu kam die offenbar von Russland über Wikileaks gesteuerte Streuung von Hillary Clintons E-Mails, die der demokratischen US-Präsidentschaftskandidatin massiv schadeten.

Gefährdete Demokratie

Wenn Hacker Wahlen beeinflussen und in letzter Instanz sogar Demokratien gefährden können, kann man dann die Verwaltung privater Daten dem Zufall überlassen? "Eine Verschärfung der Regeln vonseiten der Anbieter ist schwierig", findet Loebenberger. "Wenn das gewählte Password von einem Mailing-Dienst fünfmal abgelehnt wird, geht der Kunde woanders hin." In öffentlichen und besonders sensiblen Bereichen gebe es Sicherheitsmaßnahmen wie die Zwei-Faktor-Authentifizierung bei Behörden, der Bundeswehr oder Akws. "Auch das Handy der Bundeskanzlerin ist sicher, nur eben nicht ihr Privatgerät."

Das Hauptargument der IT-Sicherheitsmuffel: "Ich habe nichts zu verbergen." Intelligenter Datenschutz muss aber auch Szenarien berücksichtigen, die Missbrauch und Manipulation von Daten beinhalten: "Die Niederlande sammelten in den 1930ern Jahren ohne politische Hintergedanken Daten ihrer Bürger", schildert Loebenberger. "Das NS-Regime bekam diese nach der Okkupation in die Finger - und konnte so Juden lokalisieren." Auch wenn man in einem Rechtsstaat lebe: "Man muss aufpassen, dass die Daten nicht in einem Unrechtskontext verwendet werden", warnt Aßmuth.

Aber auch ohne Diktatur kann die zunehmende Vernetzung ernste Konsequenzen nach sich ziehen: "Die Skandinavier sind noch viel Internet-affiner als wir", erzählt Loebenberger, "in Island verwenden ganze Regionen ein App zur Heizungskontrolle - als der Server nicht erreichbar war, konnte ein Nutzer im Winter seine Heizung nicht mehr einschalten." Ein Tool, das eine kritische Infrastruktur beeinflusse, aber nur 20 Euro im Supermarkt koste.

"Ohne entsprechendes Bewusstsein den Haushalt zu verwanzen, ist wie das Öffnen der Büchse der Pandora", warnt Aßmuth. "Ich verstehe nicht, wie man sich diese dumpfen Assistenten ins Zimmer stellen kann, die alles aufzeichnen, was gesprochen wird." Egal ob Apps, Siri oder Smart-TV: Der Lauschangriff droht aus vielen kleinen Geräten. Bei einem Thema geben die IT-Experten Entwarnung: "Wir arbeiten an einem EU-geförderten Forschungsprojekt, ein Vertrauensmodell für autonomes Fahren", sagt Aßmuth, "die Sicherheit hängt da nicht davon ab, ob ein Fahrer sein Password mehr schlecht als recht wählt."

Fraunhofer Lernlabor Cybersicherheit

Professor Daniel Loebenberger leitet das Fraunhofer Lernlabor Cybersicherheit in Weiden seit Oktober vergangenen Jahres. „Unser Schwerpunkt ist ein Bewusstseinstraining für IT-Sicherheit in Unternehmen“, erklärt er. „Wir sind eine Anlaufstelle für Mittelständler.“ Das Hacking-Labor im E-House am Campus der OTH am Standort Weiden vermittelt Schulungsteilnehmern die Taktiken der Angreifer und wie man sich gegen sie schützt. Bisher betreuten vier Mitarbeiter die Schulungen, an denen Unternehmen aus der Region teilnahmen. „Wir bieten auch eine IT-Analyse vor Ort an“, ergänzt Loebenberger, „wie ist die Bedrohungslage, was wird schon getan? – im Zweifel: Sprechen Sie uns gern an!“

Um Kommentare verfassen zu können, müssen Sie sich anmelden.

Bitte beachten Sie unsere Nutzungsregeln.